|

Купить решения «Лаборатории Касперского»

в интернет-магазине Kaspersky-Security.ru |

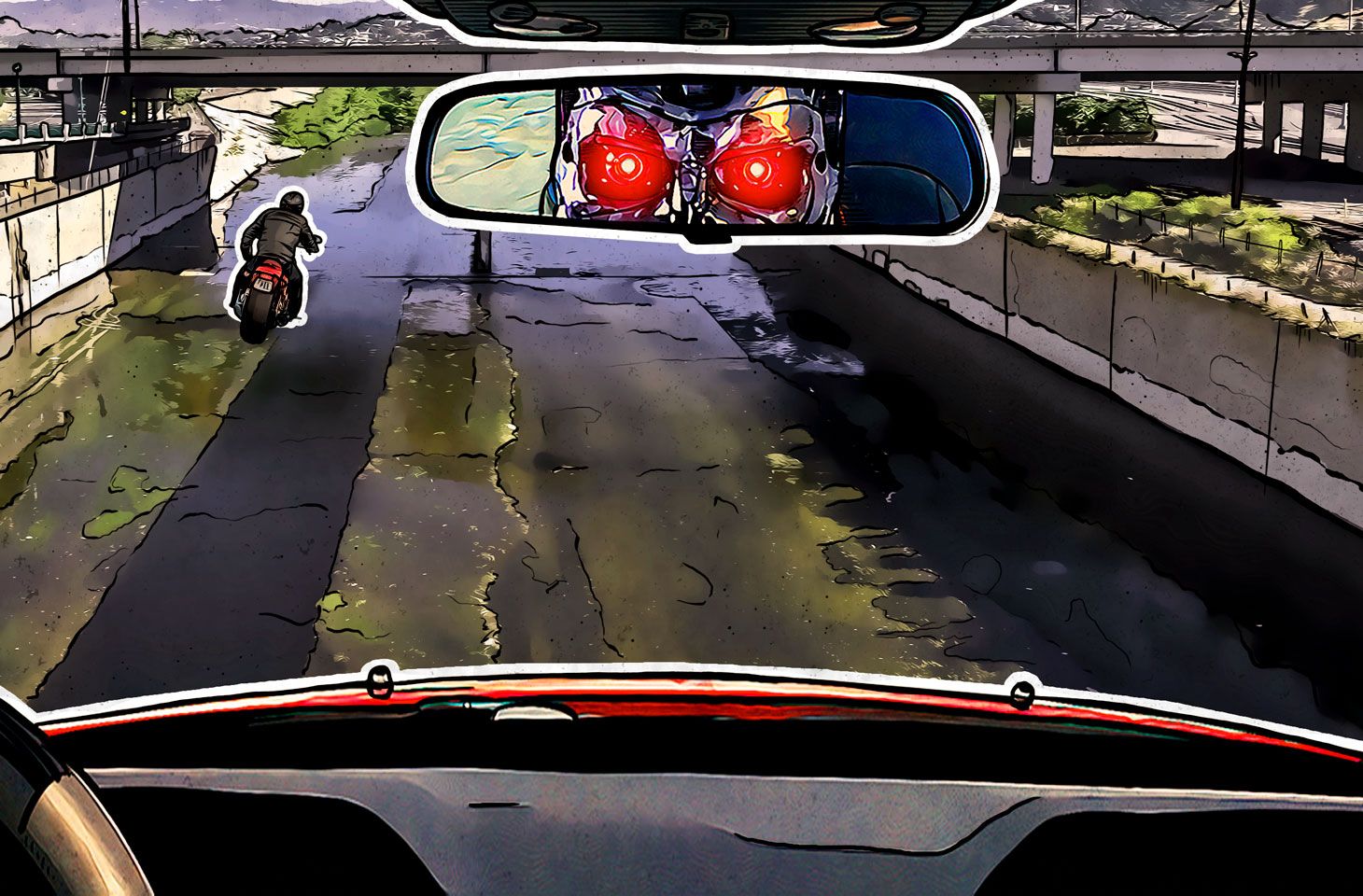

«Терминатор» с точки зрения кибезбезопасности

Перед выходом «Темных Судеб» мы решили проверить, как обстоят дела с кибербезопасностью во вселенной «Терминатора»

На днях выходит «Терминатор: Темные судьбы» – очередной фильм про Терминатора, который, по словам его создателей, является сюжетным продолжением киноленты «Терминатор 2: Судный день», а все последующие эпизоды признаны неканоничными и происходящими в альтернативной ветке реальности. В целом идея бунта искусственного интеллекта — это явно проблема ИБ, поэтому мы решили посмотреть, как обстоят дела с кибербезопасностью во вселенной этого фильма. Мы, разумеется, также будем исследовать только первые два фильма франшизы.

Терминатор

Сразу скажу — к Терминатору претензий нет. Железяка строго следует своей программе, проявляя изрядную креативность в поисках Сары Коннор. Вообще, первый фильм вышел в 1984 году. Тогда компьютеры не были настолько распространены, как сейчас, так что с нашей точки зрения там, по сути, интересен лишь один момент — война с роботом в финальных кадрах.

В глаза бросается, что при проектировании промышленного предприятия никто не подумал о безопасности информационных систем. Цех, на котором работают дорогие машины, вообще не имеет никакой защиты. Дверь с улицы — стеклянная. Охраны нет. Дверь в цех, где стоят промышленные роботы, лишена какого-либо замка, она запирается на засов, причем изнутри. А сразу у входа стоят компьютеры и пульты управления.

Интересно, что в 1984 году было не принято скрывать бренды, поэтому мы можем видеть, что около входа стоит блок управления машиной FANUC robot S-Model 0, Series F30, EDITION 005, производства GMF Robotics. На e-bay можно найти документацию к этому устройству с пометкой «Для внутреннего пользования GMF», ориентируясь по которой, можно научиться саботировать производственный процесс. Понятно, что в 1984 году достать такую документацию было бы сложнее. С другой стороны, известный хакер Кевин Митник в те времена добывал и куда более секретные бумаги.

Внеся незначительные изменения в настройки компьютеров, можно добиться многого: саботировать производственный процесс, вызвать простой цеха и даже модифицировать технологический процесс, который потенциально может привести к браку конечного продукта или его внезапному отказу во время работы.

Terminator 2

Во втором фильме компьютеров и информационных систем значительно больше — все-таки уже 1991 год. Впрочем, увеличивается и число проблем с безопасностью. Начать с того, что где-то за кадром, в будущем, повстанцы перепрограммировали робота. Непонятно, зачем вообще «Скайнет» оставил возможность перепрограммировать такую машину. Но давайте пойдем по порядку.

Компьютер в полицейской машине

В первых кадрах фильма показано, как терминатор из жидкого металла принимает облик офицера полиции и захватывает его автомобиль, в котором установлен компьютер, подключенный к полицейской сети. И вот первая претензия к безопасникам полиции: почему компьютер не требует никакой авторизации? Полицейская машина считается настолько доверенной зоной, что об этом никто не подумал? С чего бы это — ведь полицейские постоянно покидают автомобили, преследуя преступников или опрашивая свидетелей. А в сети все-таки конфиденциальная и частная информация. Или офицер не заблокировал компьютер, выходя из машины? Ну тогда органам правопорядка не помешало бы провести тренинг по кибербезопасности среди своих сотрудников.

Ограбление банкомата

Джон Коннор со своим товарищем грабит банкомат, подключая к нему карманный компьютер Atari Portfolio через слот для банковской карты. Этот эпизод показывает, что даже без бунта «Скайнета» в мире «Терминатора» технологии идут по какому-то альтернативному пути. Потому что в реальности одновременно достать номер карты и пин-код невозможно ни из банкомата, ни из самой карты, ни откуда-либо еще: в банкомате нет номера карты, в самой карте не записан пин-код. Не говоря уже о том, что Atari Portfolio с процессором 80C88 на частоте 4,9152 МГц — не самый удобный инструмент для брутфорса методом перебора кодов (а именно перебор отображается на экране устройства).

Соревнование терминаторов по социальной инженерии

Как ни странно, достаточно правдоподобно выглядит телефонный разговор двух терминаторов, один из которых имитирует Джона Коннора, а другой — его приемную мать. Правдоподобно — в том смысле, что это, по всей видимости, одно из пророчеств футуристов, которое уже сбылось: недавно мы писали о случае, когда злоумышленники предположительно использовали систему, обучившуюся имитировать голос генерального директора.

Причем оба собеседника подозревают, что они беседуют с имитатором, но только один догадывается, как проверить это: T-800 спрашивает, почему лает собака, заведомо используя неправильное имя, и T-1000, не видя подвоха, отвечает. Вообще, это хороший метод, который следует брать на вооружение и применять, если вы сомневаетесь в аутентичности собеседника.

Mайлз Дайсон

Человек, ответственный за создание «революционного процессора» из останков другого процессора, найденного неизвестно где, — странный. Начать с того, что он работает с секретной информацией дома (а мы все знаем, что это до добра не доводит). Но дело даже не в этом — его компьютер выключается по нажатию кнопки Enter. Это неудобно, а главное, нелогично. Так что я не удивляюсь, что в итоге система, работающая на базе его процессора, взбунтовалась.

Cyberdyne Systems

Как ни странно, Cyberdyne Systems показана как компания, серьезно относящаяся к информационной безопасности. В офис приходит главный разработчик в компании подозрительных людей? Его не пускают и требуют письменного разрешения. Охранник находит связанного коллегу? Поднимается тревога, в результате чего первым делом блокируется доступ к секретному хранилищу.

Для того чтобы открыть дверь в хранилище, требуется два ключа, один из которых есть у инженера, а второй хранится на посту охраны. Единственный фейл тут в том, что Джон со своим верным Atari Portfolio вскрывает сейф с ключом. Уж сейф-то от все того же брутфорса путем перебора кодов можно было бы и защитить.

Операция по уничтожению информации

Честно говоря, я очень удивлюсь, если окажется, что банде Сары Коннор действительно удалось уничтожить информацию. Начать с того, что T-800 крушит компьютеры топором, а это, даже при условии последующего взрыва, – не самый надежный метод уничтожения жестких дисков.

Но дело даже не в этом. Дело в том, что в 1991 году уже вовсю применялись локальные сети. Так что Cyberdyne Systems могла делать и резервные копии рабочей информации. Причем не факт, что в том же самом помещении, где велась разработка. Да, нападающие руководствовались знаниями Дайсона. Но где гарантии, что он знал все? Ему ведь так и не сказали, откуда изначально взялся сломанный процессор, который он пытался повторить, то есть доверяли ему не на сто процентов.

Конструкционные особенности киборгов

В голове у T-800 находится чип, классифицирующий себя (ну это он же рулит роботом) как «нейросетевой процессор». Самым странным тут выглядит тот факт, что процессор имеет аппаратный переключатель, переводящий его в режим обучения. По сути, даже если предположить, что режим обучения нейросети был отключен людьми, забросившими киборга в прошлое, само наличие такого переключателя может означать то, что «Скайнет» опасается излишней самостоятельности роботов. То есть боится бунта искусственного интеллекта против взбунтовавшегося искусственного интеллекта. Звучит дико.

T-1000 странно реагирует на экстремальное понижение температуры, когда его замораживают жидким азотом: физически его тело вроде бы приходит в норму после разморозки, но вот мозг изрядно притормаживает. Он меланхолично смотрит, как раненый T-800 ползет за оружием, хотя логичнее всего было бы как можно быстрее добить противника и продолжать охоту за основной целью — Джоном. Он зачем-то заставляет захваченную Сару звать Джона на помощь, хотя прекрасно может сам имитировать ее голос (что и делает через несколько минут). Короче говоря, становится уязвимым. Может, слишком сильное переохлаждение не позволило запуститься какому-то из компьютеров в его голове запуститься?

Чтобы создать надежную компьютерную систему, которая не взбунтуется против своих создателей, логично было бы использовать безопасную операционную систему, в которой концепция запрета по умолчанию (Default Deny) имплементирована на системном уровне. Мы такую систему разработали, правда, не в 1991 году, а несколько позже. Информацию о нашей ОС и об иммунном подходе к защите информационных систем можно найти на страничке KasperskyOS.

Источник: Лаборатория Касперского

29.10.2019