|

Купить решения «Лаборатории Касперского»

в интернет-магазине Kaspersky-Security.ru |

Что такое BEC-атака и как ей противостоять

Компании по всему миру регулярно становятся жертвами атак типа business email compromise. Объясняем, в чем их опасность и что делать, чтобы минимизировать угрозу.

Киберпреступники постоянно ищут новые методы атак на компании. В последние несколько лет они все чаще прибегают к методу Business Email Compromise (BEC). Проще говоря, к атакам, которые так или иначе завязаны на компрометацию корпоративной переписки.

Только через американский Центр приема жалоб на киберпреступления (Internet Crime Complaint Center, IC3) в 2019 году в ФБР поступило 23 775 сообщений о таких атаках — на 3,5 тысячи больше, чем в 2018. При этом общий ущерб от BEC вырос с 1,2 миллиарда долларов до 1,7.

Что такое BEC-атака

Под BEC-атакой подразумевают целевую кампанию, в которой злоумышленники пытаются действовать следующим образом:

- Начать переписку с сотрудником компании (или влезть в уже существующую).

- Завоевать его доверие.

- Убедить выполнить действия, идущие во вред интересам компании или ее клиентов.

Обычно эти действия сводятся к переводу денег на счета преступников или пересылке конфиденциальных файлов, однако порой встречаются и нестандартные вариации. Например, просьба от имени генерального директора выслать по СМС коды подарочных карт.

Часто для BEC используются трюки, характерные для фишинга, но на самом деле эта атака несколько сложнее. Она существует на стыке технологических и социальных методов мошенничества. Причем технологии там используются своеобразные: в письмах нет ни прикрепленных файлов с вредоносными программами, ни зловредных ссылок. Злоумышленники пытаются обмануть почтовый клиент так, чтобы получатель был уверен, что пришедшее письмо — подлинное. Но главную роль играет именно социальная инженерия.

Часто для проведения атаки злоумышленники тщательно собирают данные о жертве и позднее используют их, чтобы завоевать ее доверие. Иногда переписка может состоять всего из двух-трех писем, а иногда растягивается на несколько месяцев. Зачастую лишь внимательность сотрудника компании может выявить акт мошенничества.

Отдельно стоит выделить многоэтапные BEC-атаки, в которых комбинируются различные сценарии и технологии. Например, преступники сначала могут при помощи целевого фишинга (spearphishing) похитить учетные данные рядового работника компании, чтобы затем провести атаку против более высокопоставленного сотрудника.

Чуть ниже мы разберем несколько конкретных примеров, с которыми наши эксперты сталкивались на практике.

Распространенные сценарии BEC-атак

Конкретных сценариев BEC-атак достаточно много, и злоумышленники постоянно изобретают новые. Однако, по нашим наблюдениям, в большинстве случаев они сводятся к одному из четырех вариантов:

- Фиктивный контрагент. Злоумышленники пытаются выдать себя за представителей сторонней организации. Иногда — реально существующей компании, с которой фирма жертвы действительно ведет какие-то дела. А в некоторых случаях они пытаются обмануть доверчивых или невнимательных собеседников, «представляя» и абсолютно вымышленную фирму.

- Приказ от «руководителя». Преступники имитируют письмо от реально существующего доверенного лица (чаще всего высокопоставленного сотрудника), используя технические уловки или приемы социальной инженерии.

- Письмо от «юриста». Мошенники пишут сотруднику, обладающему достаточными полномочиями (иногда даже генеральному директору), и требуют быстро, а главное тайно перевести деньги или переслать конфиденциальные данные. По большому счету они могут пытаться выдать себя за любого подрядчика — внешнего бухгалтера, поставщика или логистическую компанию. Однако поскольку чаще всего ситуации, в которых необходимо реагировать «срочно и тайно», случаются в юридической практике, то и письма, как правило, приходят от лица адвоката или адвокатской конторы.

- Взлом почты сотрудника. Преступник получает доступ к почте сотрудника и либо сам отдает распоряжение перевести деньги или переслать данные, либо начинает переписку с людьми, у которых есть полномочия сделать это. Этот вариант особенно опасен тем, что у злоумышленника может оказаться доступ к отправленным письмам, что облегчит ему копирование стиля владельца почты.

Технические приемы операторов BEC-атак

BEC-атаки развиваются и с технологической точки зрения. Если в 2013 году они существовали главным образом за счет взломов почты генерального или финансового директоров, то сейчас все чаще злоумышленники полагаются на имитацию, надеясь выдать себя за другого человека за счет комбинации технических уловок, социальной инженерии и невнимательности жертв. Вот основные технические приемы, которые они используют:

- Манипуляции с отправителем (email sender spoofing). Мошенник подделывает заголовки электронной почты. В результате, например, письмо, отправленное с адреса phisher@email.com в клиенте жертвы выглядит как CEO@yourcompany.com. У этого метода множество разновидностей, а хедеры в письмах можно изменить различными способами. Основная проблема борьбы с данным методом атаки заключается в том, что манипулируют заголовками сообщений не только злоумышленники — в силу ряда причин это могут делать и легитимные отправители.

- Похожие домены (lookalike domains). Преступник регистрирует домен с именем, на первый взгляд похожим на доменное имя жертвы. Например, examp1e.com вместо example.com. Далее с адреса CEO@examp1e.com рассылаются письма сотрудникам в надежде, что кто-нибудь по невнимательности не заметит поддельного домена. Здесь сложность кроется в том, что преступник действительно владеет этим «подставным» доменом, так что информация об отправителе будет проходить все традиционные проверки безопасности.

- Эксплойты для почтовых клиентов (mailsploits). В почтовых клиентах постоянно находят новые уязвимости. С их помощью программу иногда можно заставить показывать ложное имя или адрес отправителя. К счастью, информация о таких уязвимостях быстро попадает в сферу внимания компаний, занимающихся информационной безопасностью, в результате чего защитные решения позволяют отслеживать их использование и предотвращать атаки.

- Взлом почты. Злоумышленник каким-либо образом получает полный доступ к почте, благодаря чему может отправлять письма, практически неотличимые от настоящих. Единственный способ автоматической защиты от такого варианта атаки — применение методов определения авторства на основе машинного обучения.

Примеры из нашей практики

Наши клиенты неоднократно сталкивались с различными вариантами BEC-атак. Мы решили продемонстрировать несколько примеров писем, которые мошенники используют, чтобы начать атаку. Разумеется, это не настоящие письма злоумышленников, а их имитация, поскольку нам нужно соблюдать конфиденциальность клиентов.

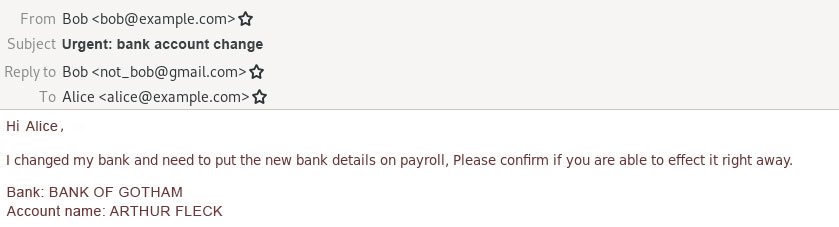

Фальшивое имя

Злоумышленник пытается установить контакт с потенциальной жертвой, выдавая себя за ее руководителя. Чтобы получатель не попытался установить связь с реальным начальником, мошенник делает акцент одновременно на срочности просьбы и о своей недоступности через другие каналы связи:

Если внимательно присмотреться, то можно заметить, что имя отправителя (Bob) не совпадает с реальным электронным адресом (not_bob@gmail.com). В данном случае злоумышленник подделал только имя, показываемое при открытии письма. Данный вид атаки особенно эффективен на мобильных устройствах, где по умолчанию отображается не адрес отправителя, а только его имя.

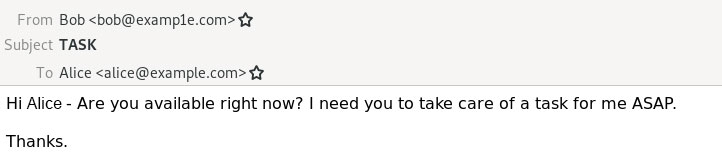

Подделка адреса

Преступник ищет сотрудника, имеющего достаточно полномочий, чтобы изменить банковские реквизиты в бухгалтерии. Он пишет:

Здесь злоумышленник изменил хедер письма таким образом, чтобы в клиенте отображалось и имя, и электронная почта легитимного сотрудника. При этом в качестве «обратного адреса» установлен посторонний e-mail. В итоге ответы на это письмо будут направляться по адресу not_bob@gmail.com. Многие клиенты для просмотра почты по умолчанию не показывают поле «обратный адрес», из-за чего данное письмо даже при пристальном внимании будет похоже на настоящее. В теории атаку при помощи такого письма могли бы остановить правильно настроенные технологии SPF, DKIM и DMARC на почтовом сервере компании.

Ghost Spoofing

Злоумышленник от имени руководителя пытается навязать необходимость сотрудничества с фальшивым адвокатом, который должен скоро связаться с сотрудником:

При этом в поле «имя отправителя» он вставил не только само имя, но и адрес электронной почты, с которого он якобы пишет. Не бог весть какой трюк, но зачастую люди покупаются и на него. Особенно если у получателя настоящий адрес не отображается.

Lookalike Domain

Очередной преступник пытается начать переписку с сотрудником компании:

Здесь он использует метод Lookalike Domain, о котором мы уже писали выше. Мошенник зарегистрировал доменное имя, похожее на доверенное (в данном случае имитирующее домен компании — examp1e.com, похожий на example.com). Невнимательная жертва может и не заметить, что почта пришла с чужого домена.

Громкие случаи BEC-атак

В последнее время в новостях не раз рассказывали о BEC-атаках, которые стали причиной значительного ущерба для компаний. Причем в качестве жертв назывались компании самых разных размеров, работающие в различных областях. Вот наиболее любопытные:

- Злоумышленник создал домен, имитирующий домен тайваньского производителя электроники. От имени этого производителя он два года рассылал счета крупным компаниям (в том числе Facebook и Google), нанеся урон в 120 миллионов долларов.

- Преступники выдали себя за строительную компанию и вынудили Университет Южного Орегона перевести почти два миллиона долларов на подставные счета.

- Какие-то мошенники влезли в переписку двух футбольных клубов, зарегистрировав домен с именем одного из клубов в другой доменной зоне. А «Бока Хуниорс» и «Пари Сен-Жермен» общались по поводу перехода игрока из одного клуба в другой и комиссионных, которые причитались «родному» клубу футболиста. В результате почти 520 тысяч евро ушли на какие-то левые счета в Мексике.

- Европейское подразделение «Тойоты» потеряло более 37 млн долларов из-за действий злоумышленников. Причем причиной потери денег стали мошеннические указания по банковскому переводу, воспринятые кем-то в компании как легитимные.

Как бороться с BEC-атаками

Преступники используют достаточно широкий арсенал технических трюков и методов социальной инженерии, чтобы войти в доверие к жертве и совершить мошеннические операции. Однако есть ряд эффективных мер, которые позволят минимизировать угрозу от BEC-атак:

- Настройка SPF, использование DKIM-подписей и политика DMARC позволяют организации как минимум защититься от подделки внутренней переписки извне. Кроме того, в теории они могут позволить другим компаниям подтверждать аутентичность писем, отправленных от имени вашей организации. Если, конечно, эти технологии настроены и у них. Разумеется, этот метод — не панацея, он имеет свои недостатки и не может бороться с Ghost Spoofing и Lookalike Domains, но все же чем больше компаний настраивает SPF, DKIM и DMARC, тем меньше у злоумышленников остается пространства для махинаций. Можно сказать, что они помогают вырабатывать коллективный иммунитет против многих видов злонамеренных манипуляций с заголовками почты.

- Чтобы противостоять приемам социальной инженерии, необходимо периодически обучать сотрудников. Комбинации тренингов и симуляций обычно позволяют сотрудникам быть бдительными и самим выявлять BEC-атаки, прошедшие через остальные слои защиты.

- Использование защитных решений в которых задействованы специализированные технологии защиты против BEC, позволяет предотвратить многие из видов атак, описанных в этом посте.

Уже сейчас решения «Лаборатории Касперского», разработанные с применением технологий, созданных в нашей лаборатории контентной фильтрации, позволяют выявлять многие варианты BEC-атак. И наши эксперты продолжают разрабатывать технологии защиты от самых продвинутых и хитрых вариантов мошенничества.

Источник: Лаборатория Касперского

14.03.2020