|

Купить решения «Лаборатории Касперского»

в интернет-магазине Kaspersky-Security.ru |

Шпионский троян под картинкой | Блог Касперского

Злоумышленники прячут ссылку на шпионский троян под картинкой, имитирующей вложенный PDF.

Как правило, когда заходит речь о краже учетных данных, все вспоминают письма с фишинговыми ссылками. Однако это не единственная почтовая угроза, которую злоумышленники используют для добычи логинов и паролей от всевозможных сервисов. Мошенники до сих пор регулярно рассылают в письмах и ссылки на шпионящие зловреды. Одна из уловок, которую они используют для маскировки такой ссылки, — картинка, имитирующая вложение.

Вредоносное письмо

На этот раз разберем пример целевой атаки. Злоумышленники приложили немало усилий, чтобы их письмо выглядело убедительно. Они пишут компании, которая предоставляет промышленные услуги и торгует оборудованием, запрос на предоставление коммерческого предложения. И прилагают гайдлайны, по которым такое предложение должно быть составлено.

В целом, промышленные компании должны достаточно часто получать такого рода запросы. И обычно менеджеры охотно открывают гайдлайны и готовят коммерческие предложения, даже не обращая внимания на легкие нестыковки доменного имени отправителей с подписями, и так далее. Но нас тут в первую очередь интересует именно уловка, при помощи которой они пытаются заставить получателя запустить зловред, — ее точно можно заметить даже невооруженным взглядом. Вот так выглядит письмо:

Письмо со ссылкой на зловред

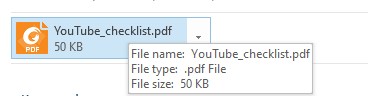

Видите вложенный PDF? Так вот, это вообще не аттачмент. Да, действительно, Outlook отображает почтовые вложения подобным образом. Но есть ряд существенных отличий:

- Иконка на вложении должна соответствовать приложению, с которым на вашем компьютере ассоциированы файлы PDF. Что за иконка изображена тут — непонятно.

- Если подвести мышку к реальному вложению в письмо, то почтовый клиент должен показать информацию о файле — имя, тип и размер. А не подсветить ссылку на непонятный сайт.

- Стрелка справа от названия файла должна подсвечиваться и работать как отдельная кнопка, вызывающая контекстное меню.

- И самое главное — вложение должно отображаться не в теле письма, а в отдельном блоке. Примерно вот так:

Настоящий PDF в письме

Что же пришло в этом письме? На самом деле это обыкновенная картинка. Это очень хорошо видно, если попытаться выделить содержимое письма мышкой или при помощи комбинации ctrl+A.

Картинка, изображающая вложенный PDF

А под картинкой расположена ссылка на вредоносную программу. Если пользователь нажмет на нее, к нему на компьютер скачается троян-шпион.

Полезная нагрузка атаки

В данном случае вредоносная ссылка вела на архив Swift_Banco_Unicredit_Wire_sepa_export_000937499223.cab, в котором находился загрузчик трояна, определяемого нашими технологиями как Trojan-Spy.Win32.Noon. Это достаточно стандартный шпион, известный с 2017 года, который позволяет злоумышленникам воровать пароли и прочие данных из различных форм ввода.

Как оставаться в безопасности

Как обычно, для того чтобы трояны-шпионы не нанесли ущерб вашей компании, следует снабдить каждое устройство, имеющее подключение к Интернету, надежным защитным решением. Оно просто не даст вредоносной программе запуститься.

Кроме того, разумно обучать сотрудников самостоятельно выявлять уловки злоумышленников в почте.

Источник: Лаборатория Касперского

03.08.2021