|

Купить решения «Лаборатории Касперского»

в интернет-магазине Kaspersky-Security.ru |

Атаки на инстансы Google Cloud Platform | Блог Касперского

Установка криптомайнеров как цель атак на виртуальные серверы Google Cloud Platform.

В конце 2021 года компания Google выпустила первый отчет о типичных угрозах для пользователей облачных решений, в котором особое внимание уделяется безопасности Google Cloud Platform. Этот сервис предоставляет корпоративным клиентам множество сценариев для построения облачной системы — от простого хостинга и запуска отдельных приложений до организации высокопроизводительных вычислений.

Причины атак на инстансы Google Cloud Platform

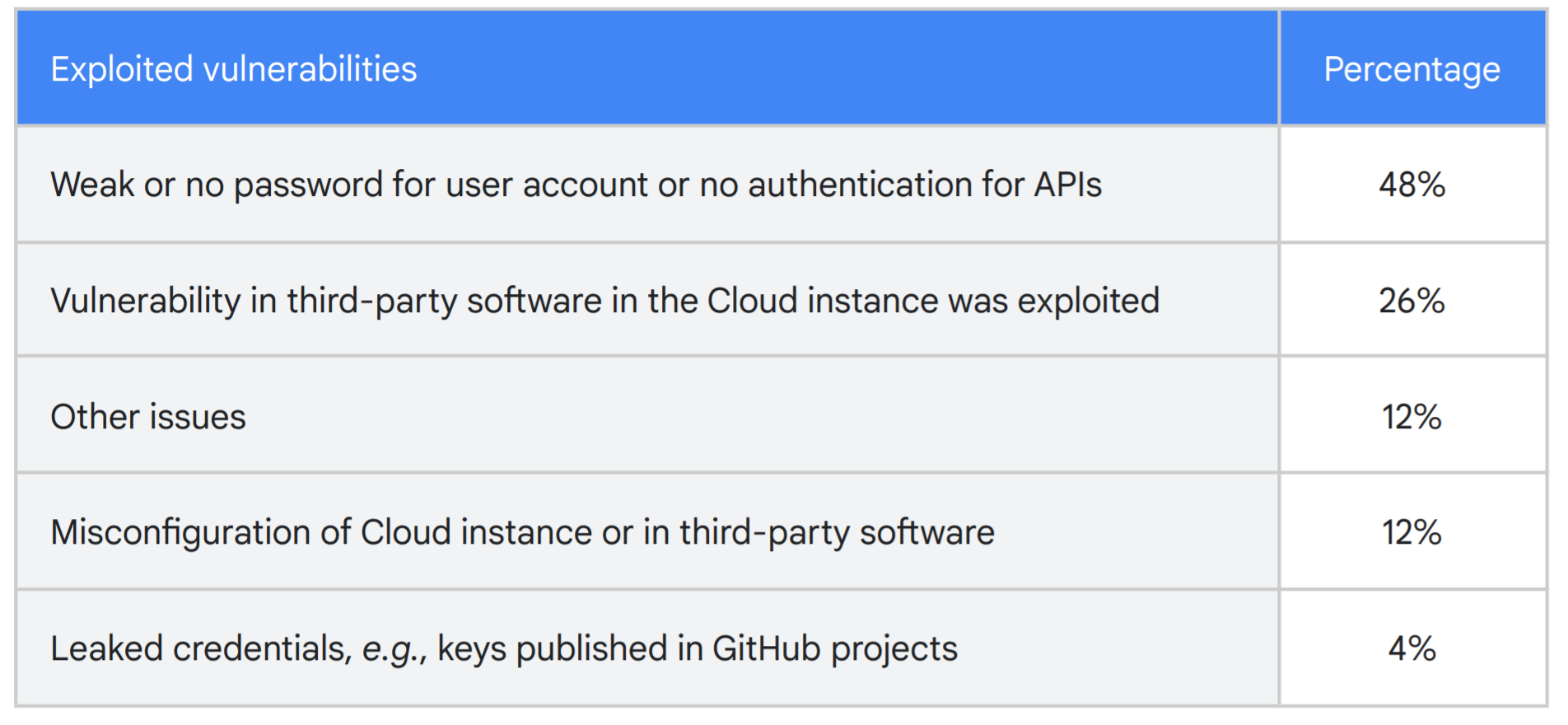

Отчет фокусируется на причинах и последствиях атак на пользовательские инстансы GCP — в нем проанализированы 50 последних случаев успешных атак на пользовательские серверы или приложения. Из всех проанализированных случаев атак 48% произошли из-за установки слабого пароля доступа к учетной записи на сервере или даже из-за его отсутствия. В 26% случаев для взлома использовалась уязвимость в установленном на облачный сервер ПО. 12% приходится на случаи неправильной конфигурации сервера или приложений, и только 4% — на утечки паролей или ключей доступа.

К последней категории относится распространенная ошибка разработчиков, выкладывающих данные для аутентификации вместе с исходным кодом в публичный репозиторий на GitHub или подобный сервис. Согласно отчету компании GitGuardian, на GitHub ежедневно выкладывается до 5000 секретов (API-ключей, пар пароль + логин или сертификатов), а за 2020 год общее число утечек составило 2 миллиона.

Причины взлома уязвимых серверов по версии Google. Большинство успешных атак произошли в результате использования слабого пароля или его отсутствия. Источник.

В Google отмечают, что злоумышленники чаще всего не таргетируют свои атаки — вместо этого они регулярно сканируют весь диапазон IP-адресов, принадлежащих Google Cloud Platform в поисках уязвимых инстансов. Следствие такой автоматизации простое: если вы делаете незащищенный сервер доступным извне, он практически обязательно будет взломан, причем достаточно быстро — в ряде проанализированных случаев атака начиналась в течение 30 минут после поднятия нового инстанса. От взлома до начала вредоносных действий проходит еще меньше времени: большинство атакованных серверов «приставляют к делу» за полминуты.

Зачем злоумышленники взламывают инстансы Google Cloud Platform

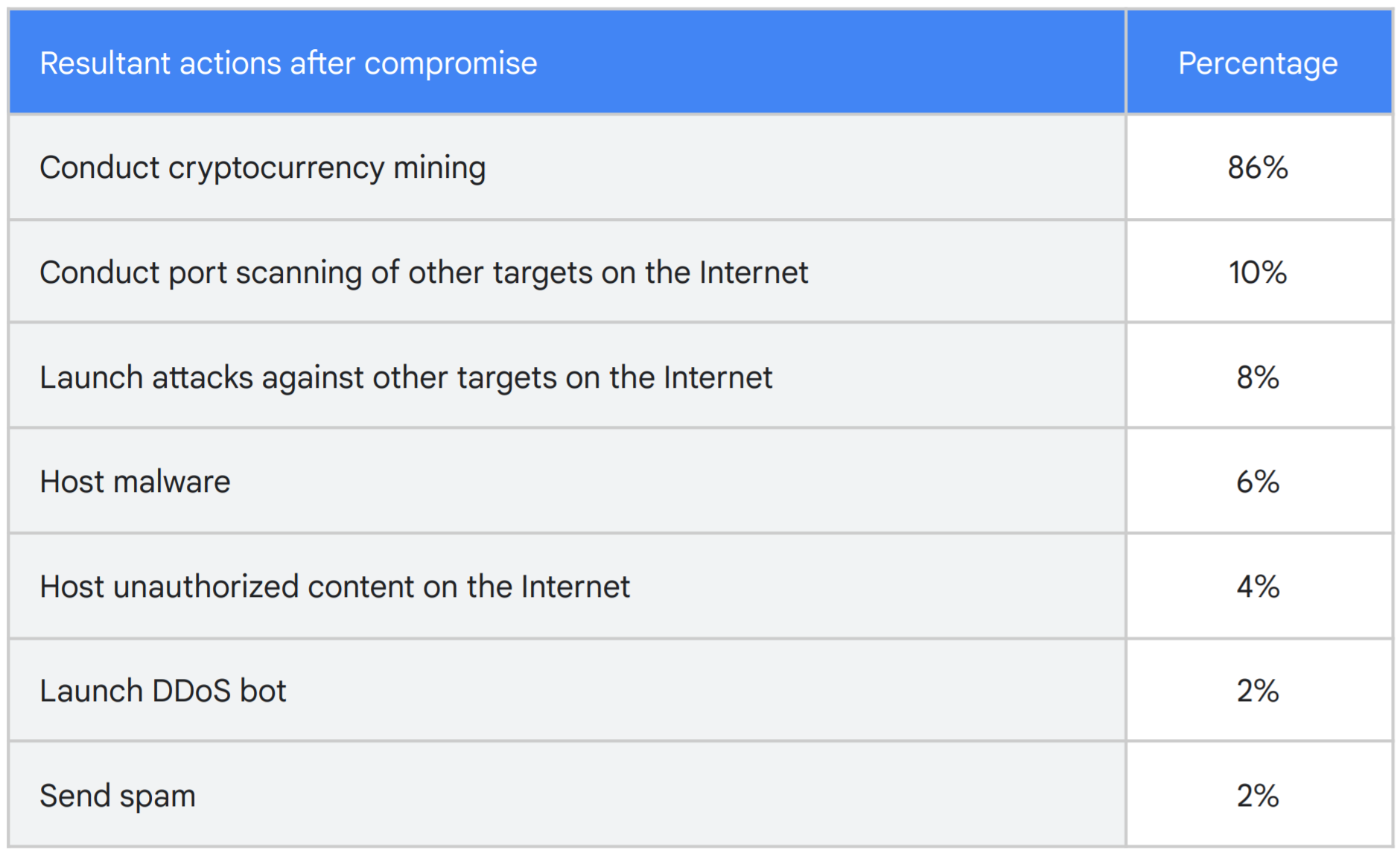

Для чего используются облачные ресурсы, к которым получили доступ киберпреступники? В абсолютном большинстве случаев (86%) на сервер устанавливался криптомайнер — приложение, использующее чужие ресурсы для генерации криптовалюты. Чаще всего это ресурсы центрального и графического процессоров, но в отчете упоминается и криптовалюта Chia, майнинг которой подразумевает эксплуатацию свободного дискового пространства. Еще в 10% случаев злоумышленники использовали взломанные серверы для сканирования портов с целью поиска новых жертв. В 8% случаев с сервера производилась атака на другие сетевые ресурсы. Более редкие виды незаконной деятельности, в которую против своей воли оказывается втянут клиент облачной платформы, это хостинг вредоносного ПО или запрещенного контента, DDoS-атаки и рассылка спама.

Виды вредоносной деятельности на взломанных облачных серверах. На некоторых инстансах одновременно производилось несколько типов незаконных операций. Источник.

В случае взлома и установки криптомайнера клиент облачного сервиса рискует расплатиться не только репутацией или недоступностью собственного приложения или сайта, но и внушительными счетами за услуги, которые могут «накапать» буквально за несколько часов.

Рекомендации по защите инстансов GCP

В большинстве рассмотренных Google случаев инцидента можно было избежать, если бы пользователи соблюдали минимальные требования к безопасности: использовали стойкие пароли и дополнительные факторы авторизации; соблюдали меры предосторожности при выкладывании исходного кода; не забывали регулярно обновлять устанавливаемое ПО, чтобы исключить эксплуатацию известных уязвимостей.

В целом при защите облачных систем необходимо распространять на них те же практики, что и для инфраструктуры любого другого типа: регулярный аудит, мониторинг подозрительной активности, изоляцию критически важных данных.

Но есть и ряд мер, которые рекомендуется применять при эксплуатации инфраструктуры, развернутой в публичных облачных сервисах (не только GCP). Одной из главных рекомендаций в отчете самой компании является создание автоматических предупреждений при превышении запланированной нагрузки на инстанс или же при серьезном росте расходов в денежном выражении.

Источник: Лаборатория Касперского

12.01.2022