|

Купить решения «Лаборатории Касперского»

в интернет-магазине Kaspersky-Security.ru |

Сколько стоит инцидент АСУ ТП | Блог Касперского

Как интегрированные решения промышленной кибербезопасности защищают ОТ-сети и снижают стоимость критических инцидентов.

Хотя о цифровой трансформации промышленности говорят больше десяти лет, переломный момент в цифровизации наступает только сейчас. Согласно отчету VDC Research Securing OT with Purpose-built Solutions, лишь 7,6% промышленных организаций сегодня считают себя полностью цифровыми, но уже через два года в этом статусе видят себя 63,6%. Это обусловлено, с одной стороны, экономическим давлением на компании и необходимостью радикально повысить эффективность бизнеса, а с другой, — возросшей доступностью нужных технологий, таких как промышленный Интернет вещей и периферийные вычисления (IIoT, edge computing).

Цифровизация производства повышает эффективность и безопасность на предприятиях. В большинстве организаций уже внедрены системы управления активами, техническим обслуживанием и цепочками поставок, которые помогают снижать простои и операционные затраты. Более продвинутые технологии, такие как цифровые двойники и предиктивная аналитика, радикально улучшают процессы, увеличивают выход готовой продукции и снижают непроизводительные затраты материалов и ресурсов. Интеграция данных из ИТ-систем и АСУ ТП позволяет организациям принимать решения в режиме реального времени на основе свежих данных.

Оборотной стороной интеграции становится уязвимость: системы, которые ранее были изолированы или вообще не были цифровыми, становятся подвержены ИТ-сбоям и прямым кибератакам. Атаки на ОТ-системы чреваты увеличением процента брака, поломкой сложного оборудования, нарушением производственных процессов по цепочке и даже катастрофическими ситуациями на производстве, угрожающими жизни сотрудников. Даже кратковременные сбои могут иметь значительные последствия для бизнеса и подорвать репутацию организации.

Основные препятствия на пути цифровизации производства

Опасения по вопросам ИБ стали главным препятствием для проектов цифровой трансформации производства на опрошенных предприятиях. Почти 40% опрошенных должны решить эту проблему, чтобы продвигаться дальше. В горячую тройку трудностей также вошли дефицит бюджета и наличие устаревшего оборудования, которое для цифровых проектов слишком сложно и дорого обновлять.

Что касается проблем ИБ, то среди них доминируют: недостаток ресурсов на защиту АСУ ТП, недостаточный уровень мер ИБ в существующий инфраструктуре компании и вопросы регуляторного соответствия.

Стоимость инцидента

При защите бюджетов на проекты ИБ и в целом, при стратегическом планировании развития ИБ, практики единодушно рекомендуют применять риск-ориентированный подход, учитывая профиль организации, ее аппетит к риску, специфику индустрии и другие факторы. Отчет VDC Research дает важные вводные данные для этого упражнения, документируя природу и стоимость инцидентов в промышленных организациях за 2023–2024 годы. Так, например, в промышленных организациях, которые за этот период пережили инцидент ИБ с конкретными финансовыми последствиями, ущерб превысил $5 млн в 25% случаев.

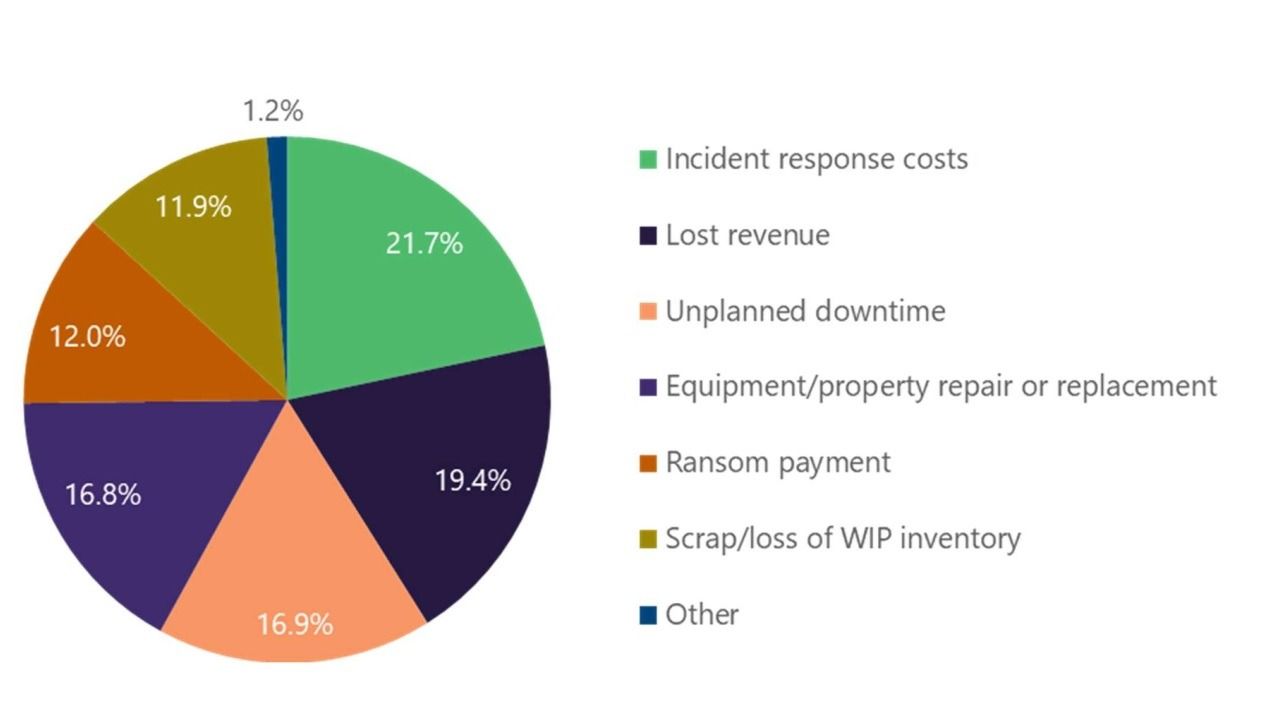

Эти затраты включают как стоимость реагирования и прямую потерю выручки, так и более специфичные для промышленности расходы, включая необходимость ремонта оборудования и потерю сырья и полуфабрикатов. В топе-3 ключевых расходов находится и незапланированный простой (unplanned downtime), одна из критических метрик на предприятии, для борьбы с которым и ведется цифровизация промышленных систем. Большинство инцидентов привело к простоям производства в интервалах от 4 до 12 и от 12 до 24 часов (по трети случаев).

Структура расходов представлена на диаграмме.

Трудности защиты систем АСУ ТП

Несмотря на общепризнанную необходимость и регуляторные требования по кибербезопасности АСУ ТП, практическое воплощение этих мер значительно затруднено. Почти каждая организация сталкивается с такими трудностями:

- дефицит видимости в ОТ-сети из-за обилия специфических протоколов связи и невозможности установить обычные для ИТ-систем инструменты мониторинга;

- нехватка специалистов, способных работать с проприетарными системами и промышленными протоколами;

- недостаточная сегментация сетей и невозможность изоляции уязвимого оборудования из-за бизнес-требований, появление многочисленных новых связей между ИТ- и ОТ-инфраструктурой;

- изобилие устройств IIoT с небезопасными настройками и уязвимым ПО (разработчики устройств не уделяют достаточно внимания ИБ);

- устаревшее ПО, нерегулярный выход обновлений к используемому софту;

- медленная установка обновлений — необходимость тщательно тестировать обновления и согласовывать с технологами предприятия окно для установки;

- отсутствие планов реагирования, детально учитывающих критические события в ОТ-сети.

Некоторые из этих проблем невозможно решить в рамках одного предприятия, но инвестиции в специализированные и интегрированные защитные решения значительно снижают остроту проблемы.

Специализированная защита

Хотя проекты по защите систем АСУ ТП неизбежно сложны, повысить эффективность защиты и снизить риски можно, внедряя специализированные решения, изначально разработанные для интегрированных сред ОТ/ИТ. Ключевые инструменты включают решения для мониторинга активов и сетевого трафика (например, Kaspersky Industrial Cybersecurity for Networks), а также решения для защиты конечных точек (например, Kaspersky Industrial Cybersecurity for Nodes). Организации со зрелой ИБ применяют эти решения в рамках подхода многослойной — эшелонированной — защиты (defense in depth).

В этих решениях изначально учтены специфические требования промышленных сетей — от запрета на блокировку защитной системой критических процессов и коммуникаций до работы в условиях ограниченной памяти и вычислительной мощности. Такой подход исключает ситуации вроде печально знаменитого инцидента с CrowdStrike, когда самодеятельное обновление защитного решения вывело из строя защищаемое оборудование.

В перспективе значительную роль также приобретут средства, интегрирующие защиту глубоко в сетевую архитектуру и одновременно обеспечивающие отказоустойчивость и кибербезопасность, — сначала SD-WAN, а затем SASE. Ну а признанным идеалом является конструктивная безопасность (secure by design), которую, в первую очередь, должны обеспечить сами производители умного промышленного оборудования.

Внедрение технологий защиты — серьезный проект не только для департамента ИБ, но и для технологов и инженеров организации. Поэтому согласование и воплощение таких проектов часто затягивается. Чтобы снизить нагрузку на все вовлеченные отделы и ускорить разворачивание защиты, желательно избегать «зоопарка» защитных технологий и использовать комплексные решения от одного поставщика. Это упрощает не только внедрение, но и дальнейшую эксплуатацию за счет интегрированных решений. По данным опроса VDC, получать все защитные решения от одного поставщика предпочитают около 60% организаций.

Как защита экономит деньги

Несмотря на трудности, компании постепенно внедряют специализированные решения для защиты АСУ ТП, и это приносит зримый экономический эффект.

Так, с 2023 по 2024 год уменьшилось число инцидентов в компаниях, которые внедрили ПО для мониторинга сети и устройств. В среднем за год оно снизилось с 2,7 до 2,2 инцидента. Те, кто применяют обычную защиту конечных точек, снизили число инцидентов с 2,1 до 1,6. При этом промышленные компании, по-прежнему игнорирующие ИТ- и ОТ-защиту, испытали в среднем 3,8 инцидента, что примерно вдвое больше, чем у конкурентов.

Более подробно с портретом типичного проекта по цифровизации промышленной организации, оценками ущерба киберинцидентов и рекомендациями по комплексной защите можно ознакомиться в полном отчете VDC Research.

Источник: Лаборатория Касперского

01.07.2025