|

Купить решения «Лаборатории Касперского»

в интернет-магазине Kaspersky-Security.ru |

Захват ссылок из приглашений Discord и установка вредоносного ПО | Блог Касперского

Злоумышленники захватывают ссылки-приглашения Discord, чтобы перенаправить пользователей на вредоносные серверы и устанавливать AsyncRAT и Skuld Stealer.

Злоумышленники используют истекшие и удаленные ссылки-приглашения Discord для распространения вредоносных программ: AsyncRAT — для удаленного управления зараженным компьютером и Skuld Stealer — для кражи данных криптокошельков. Для этого преступники эксплуатируют уязвимость в механизме создания ссылок-приглашений Discord, которая позволяет незаметно перенаправлять пользователей с доверенных источников на вредоносные серверы.

В ходе атаки они используют технику ClickFix, многоступенчатые загрузчики и отложенное выполнение, чтобы обойти защиту и незаметно доставить вредоносное ПО. В этом посте расскажем подробно, как именно злоумышленники эксплуатируют механизм создания ссылок-приглашений, что такое ClickFix, почему преступники используют эту технику и, самое главное, — как не стать жертвой данной схемы.

Как работают ссылки-приглашения в Discord

Для начала нам придется разобраться в том, как работают ссылки-приглашения Discord и чем они различаются между собой. Это необходимо для того, чтобы понять, каким образом злоумышленники научились эксплуатировать механизм их создания.

Ссылки-приглашения в Discord — это специальные URL, с помощью которых пользователи могут присоединяться к серверам. Их создают администраторы, чтобы упростить доступ к сообществу без необходимости добавлять участников вручную. Ссылки-приглашения в Discord имеют два альтернативных формата:

- https://discord.gg/{код_приглашения}

- https://discord.com/invite/{код_приглашения}

Уже сам факт того, что формат не единственный, а в одном из вариантов используется «мемный» домен, — говорит о том, что это не самое удачное решение с точки зрения безопасности, поскольку приучает пользователей к путанице. Но это еще не все. Помимо этого, у ссылок-приглашений есть еще и три типа, которые заметно отличаются друг от друга по своим свойствам:

- временные ссылки-приглашения;

- постоянные ссылки-приглашения;

- персональные ссылки-приглашения (vanityURLs).

Ссылки первого типа Discord создает по умолчанию. При этом через приложение Discord администратор сервера может выбрать один из фиксированных вариантов срока действия приглашения: 30 минут, 1 час, 6 часов, 12 часов, 1 день или 7 дней (вариант по умолчанию). Если же ссылка создается через API Discord, для нее можно задать произвольное время действия — любое значение до 7 дней.

Коды для временных ссылок-приглашений генерируются случайным образом и обычно содержат 7 или 8 символов, включая заглавные и строчные буквы, а также цифры. Например:

- https://discord.gg/a7X9pLd

- https://discord.gg/Fq5zW2cn

Чтобы создать постоянную ссылку-приглашение, администратор сервера должен вручную в графе «Истекает после» (Expire After) выбрать «Никогда». Коды постоянных приглашений состоят из 10 случайных символов — заглавных и строчных букв, а также цифр. Пример постоянной ссылки:

- https://discord.gg/hT9aR2kLmB

Наконец, персональные ссылки-приглашения (vanity-ссылки) доступны только серверам Discord c третьим уровнем бонусов. Для получения этого уровня сервер должен получить 14 бустов — так называются платные улучшения, которые могут купить участники сообщества. Поэтому обычно третьего уровня достигают популярные сообщества с активной аудиторией — серверы блогеров, стримеров, игровых кланов или публичных проектов.

Персональные ссылки-приглашения позволяют администраторам задать собственный код приглашения, который должен быть уникален для всех серверов. Код может содержать строчные буквы, цифры и дефисы, а длина его может быть практически произвольной — от 2 до 32 символов. В каждый момент времени у сервера может быть только одна персональная ссылка.

Такие ссылки всегда постоянные — они не истекают, пока у сервера сохраняются бонусы третьего уровня. Если сервер теряет этот уровень, его vanity-ссылка становится доступной для повторного использования другим сервером с необходимым уровнем. Выглядеть персональная ссылка-приглашение может, например, так:

- https://discord.gg/alanna-titterington

- https://discord.gg/best-discord-server-ever

- https://discord.gg/fq5zw2cn

По последнему примеру самые внимательные читатели могут догадаться, к чему все идет.

Как мошенники эксплуатируют этот механизм

Теперь, когда мы разобрались в типах ссылок-приглашений Discord, перейдем к тому, как именно злоумышленники используют особенности этого механизма в своих атаках. Дело в том, что после истечения срока действия или удаления обычной, не персональной, ссылки-приглашения администратор легитимного сервера не сможет получить тот же самый код повторно, поскольку все коды генерируются случайным образом.

Однако при создании персональной ссылки-приглашения владелец сервера может ввести любой доступный код вручную — в том числе совпадающий с кодом ранее истекшей или удаленной ссылки.

Именно это поведение механизмов создания и обработки ссылок-приглашений и используют злоумышленники: они отслеживают легитимные истекающие коды, а затем регистрируют их как персональные ссылки на своих серверах с третьим уровнем бонусов.

Таким образом, мошенники могут использовать в своих атаках:

- любые истекшие временные ссылки-приглашения (в том числе с заменой заглавных букв на строчные — система автоматически перенаправит пользователя по vanity-адресу);

- удаленные с серверов постоянные ссылки-приглашения, если код состоял только из строчных букв и цифр (тут перенаправление не сработает);

- персональные ссылки-приглашения, если исходный сервер потерял третий уровень бонусов и его ссылка стала доступной для повторной регистрации.

Что происходит в результате этой подмены? Злоумышленники получают возможность направлять на собственные вредоносные серверы в Discord тех пользователей, которые переходят по ссылкам, ранее размещенным на вполне легитимных ресурсах — в соцсетях, на сайтах, в блогах и на форумах различных сообществ.

При этом законные владельцы этих ресурсов могут даже не догадываться о том, что старые ссылки-приглашения теперь ведут на поддельные Discord-серверы, созданные для распространения вредоносного ПО. А значит, они не могут предупредить пользователей о том, что переход по такой ссылке опасен, или удалить сообщения, в которых эта ссылка встречается.

Как работает техника ClickFix в атаках через Discord

Теперь самое время поговорить о том, что происходит с пользователями, которые переходят по угнанным ссылкам-приглашениям, полученным из доверенных источников. Они присоединяются к созданному злоумышленниками Discord-серверу, но после подключения видят, что большинство каналов для них заблокированы, а доступен только один — с названием Верифицироваться (verify).

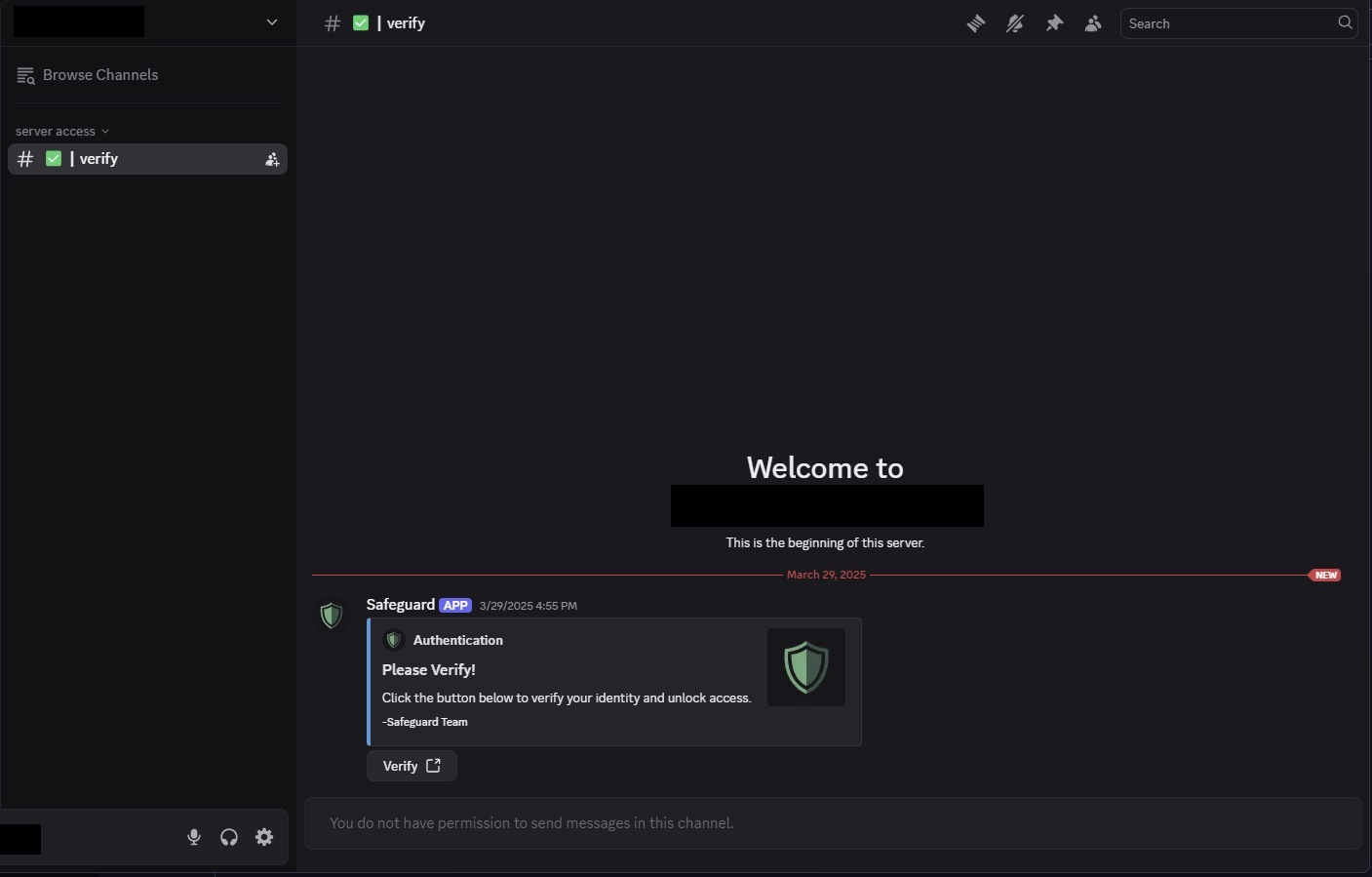

На Discord-сервере злоумышленников перешедшему по угнанной ссылке пользователю доступен только один канал — verify. Источник

В этом канале бот с именем Safeguard предлагает получить полный доступ к серверу. Для этого пользователь должен нажать на кнопку Верифицироваться (Verify), после чего ему предлагается авторизовать бота.

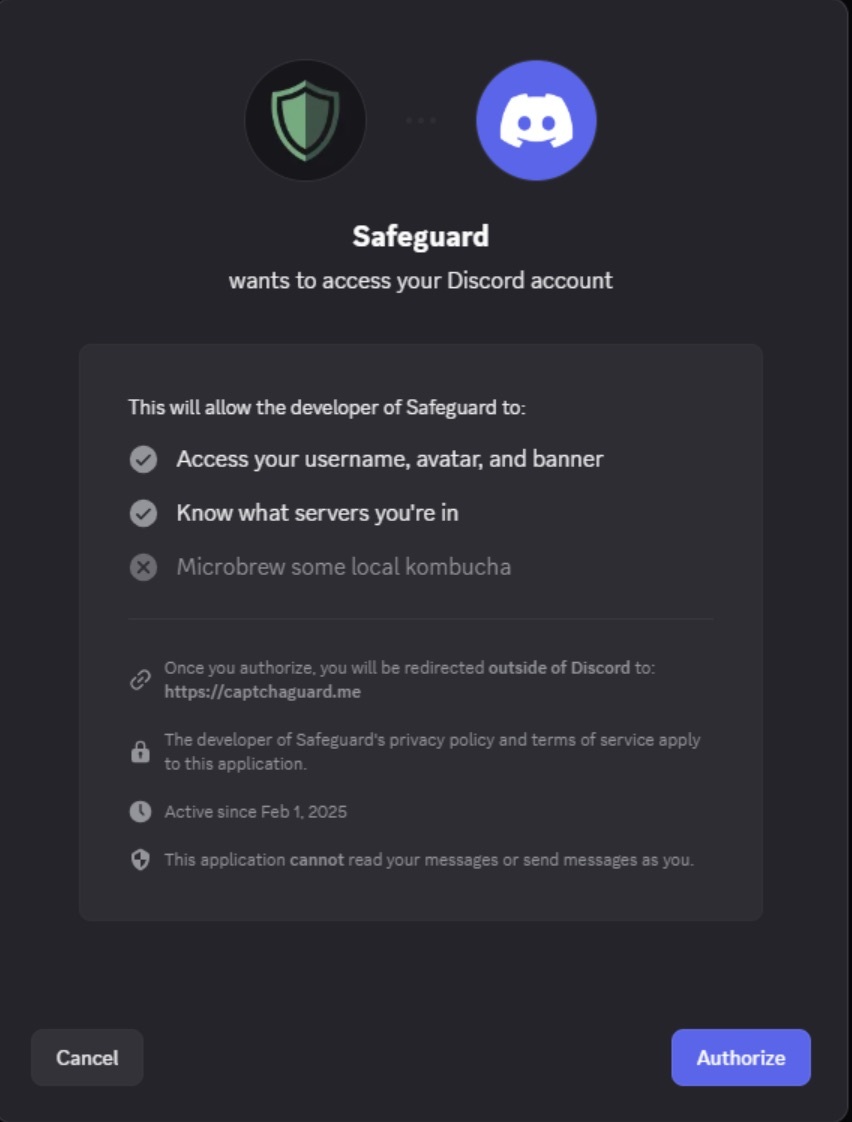

После того как пользователь нажмет на кнопку Authorize, он будет автоматически перенаправлен на внешний сайт атакующих, где начнется следующая, самая главная, фаза атаки. Источник

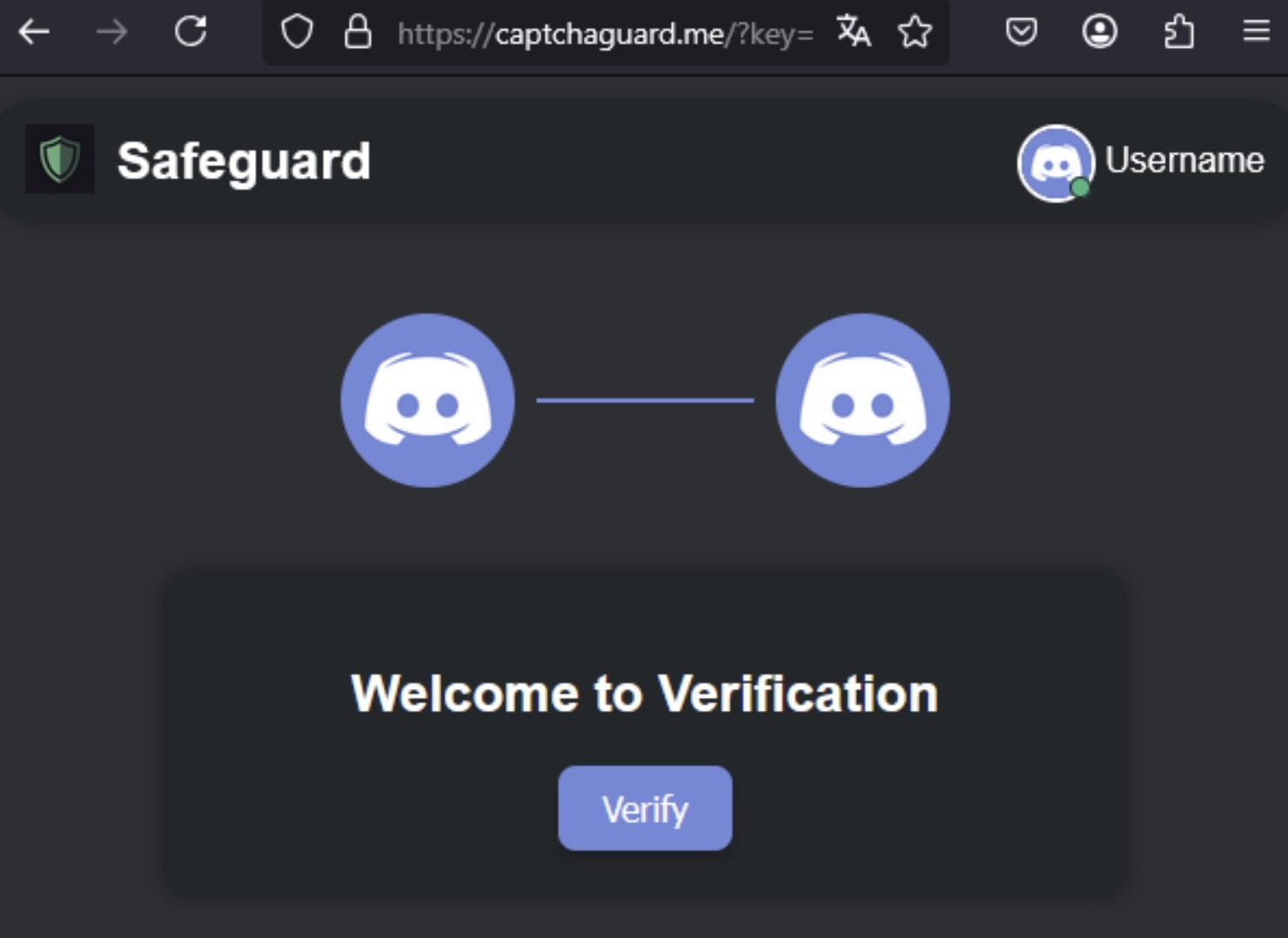

После авторизации бот получает доступ к информации профиля — имени пользователя, аватару и баннеру, а сам пользователь перенаправляется на внешний сайт captchaguard[.]me. Далее пользователь проходит через цепочку редиректов и в итоге попадает на аккуратно оформленную веб-страницу, стилизованную под интерфейс Discord, в центре которой размещена кнопка Верифицироваться (Verify).

После перенаправления пользователь попадает на поддельную страницу, стилизованную под интерфейс Discord. Нажатие на кнопку «Верифицироваться» (Verify) активирует вредоносный JavaScript, который копирует в буфер обмена команду PowerShell. Источник

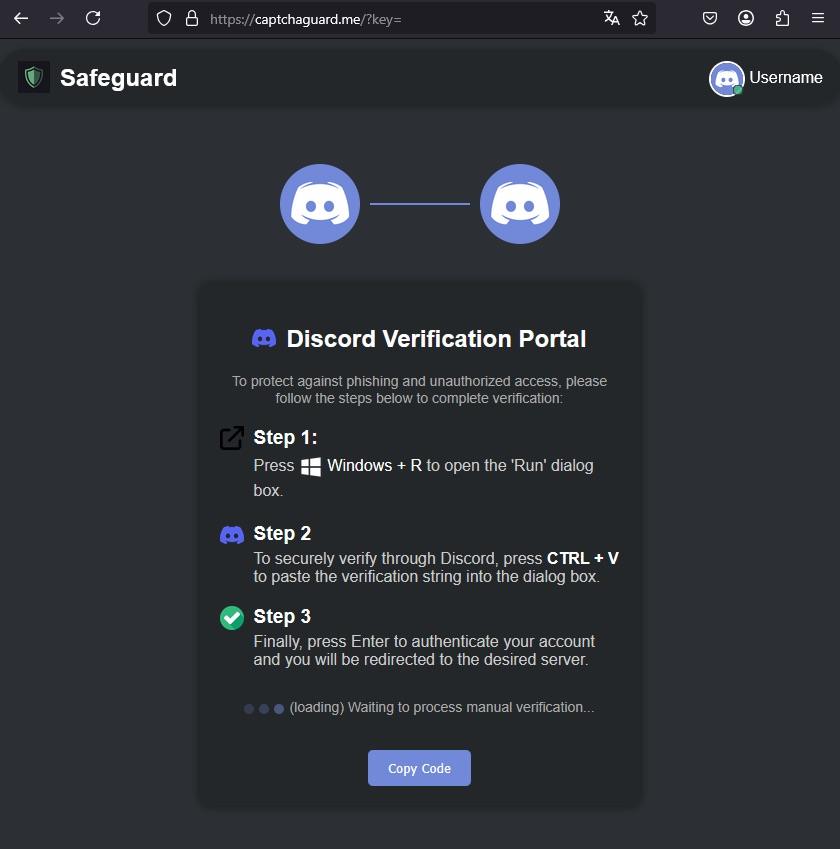

Нажатие на кнопку Верифицироваться (Verify) запускает JavaScript, который незаметно копирует в буфер обмена вредоносную команду PowerShell. После этого перед пользователем открывается четкая инструкция шагов для прохождения «проверки»: открыть окно Выполнить (Win + R), вставить заранее скопированный в буфер обмена текст (Ctrl + V) и нажать Enter.

Далее в дело идет схема ClickFix: пользователя вынуждают вставить и запустить вредоносную команду, скопированную в его буфер обмена на предыдущем этапе. Источник

При этом сайт не просит пользователя скачивать или запускать какие-либо файлы вручную, устраняя тем самым типичный признак опасности. Вместо этого пользователь фактически заражает себя самостоятельно, запуская вредоносную команду PowerShell, подсунутую сайтом в его буфер обмена. Все эти шаги являются частью атаки под названием ClickFix — о ней мы уже подробно рассказывали в нашем блоге.

AsyncRAT и Skuld Stealer — вредоносные программы, которые используют злоумышленники

Активированный пользователем PowerShell-скрипт становится первым шагом в многоступенчатой доставке вредоносной нагрузки. Дальнейшей целью преступников является последовательная установка на устройстве жертвы двух вредоносных программ — расскажем о каждой из них немного подробнее.

Сначала злоумышленники загружают модифицированную версию AsyncRAT, предназначенную для удаленного управления зараженной системой. Этот инструмент предоставляет преступникам широкий набор возможностей: выполнение команд и скриптов, перехват нажатий клавиш, просмотр экрана, управление файлами, а также доступ к удаленному рабочему столу и камере.

Затем преступники устанавливают на устройство жертвы криптостилер Skuld Stealer. Этот зловред собирает системную информацию, угоняет сохраненные в браузере логины-пароли и токены аутентификации Discord и, самое главное, — крадет seed-фразы и пароли от криптокошельков Exodus и Atomic, внедряя вредоносный код прямо в их интерфейс.

Все собранные данные криптостилер Skuld передает через вебхук Discord — односторонний HTTP-канал, который обычно используется приложениями для автоматической отправки сообщений в Discord-каналы. Это позволяет злоумышленникам удобно, безопасно и без настройки сложной инфраструктуры управления получать украденную информацию прямо в Discord.

Таким образом, все данные — от паролей и токенов аутентификации до seed-фраз криптокошельков — автоматически публикуются в заранее подготовленном закрытом канале на Discord-сервере атакующих. Завладев seed-фразой, злоумышленники могут восстановить все приватные ключи кошелька и получить полный контроль над всеми криптовалютными активами жертв.

Что делать, чтобы не стать жертвой

К сожалению, разработчики Discord сделали механизм создания и работы ссылок-приглашений недостаточно прозрачным и упорядоченным. Поэтому заметить подвох до и во время перехода по угнанной ссылке будет крайне нелегко — особенно неопытным пользователям.

Но есть несколько защитных мер, которые позволят отделаться легким испугом и избежать по крайней мере самого страшного — заражения компьютера зловредами и финансовых потерь.

- Никогда не вставляйте в окно Выполнить код, смысл которого вы до конца не понимаете. Это может быть крайне опасно, а нормальные сайты в любом случае никогда от вас такого не потребуют.

- Настройте приватность и безопасность Discord по нашей подробной инструкции. Это не защитит от угнанных ссылок-приглашений, но поможет минимизировать другие риски, связанные с Discord.

- Используйте надежное защитное решение, которое вовремя предупредит об опасности и заблокирует загрузку вредоносного ПО. Его полезно установить на все устройства, но в особенности на те, где вы работаете с криптокошельками и другим финансовым ПО.

Злоумышленники часто используют Discord для кражи крипты, игровых аккаунтов и ассетов и в целом для обмана пользователей. О других примерах Discord-мошенничеств — в наших постах:

- Вредоносная активность в чатах Discord

- Развод криптотрейдеров в Discord

- Развод криптотрейдеров в Discord: атака клонов

- Развод криптотрейдеров в Discord: месть мошенников

- Развод криптотрейдеров в Discord: новая надежда

Источник: Лаборатория Касперского

25.07.2025