|

Купить решения «Лаборатории Касперского»

в интернет-магазине Kaspersky-Security.ru |

Как усилить безопасность мессенджера | Блог Касперского

Размышления об угрозах, связанных с использованием мессенджеров, и о методах минимизации связанных с ними рисков на стороне приложения.

Незаметно для нас мессенджеры стали неотъемлемой частью жизни, средой, где мы проводим значительную часть повседневных активностей. Мы используем их для общения с друзьями, семьей и коллегами, для чтения новостей, развлечения и даже для продвижения бизнеса или своего личного бренда. Разумеется, такой популярный инструмент неизбежно привлекает и злоумышленников. Поэтому, кроме комфорта и удобства, мессенджеры привносят в нашу жизнь и ряд рисков.

В этом посте мы решили посмотреть на основные угрозы для пользователей мессенджеров с точки зрения производителя защитных решений и продумать, как разработчики могли бы обеспечить дополнительную безопасность своих коммуникационных приложений.

Чрезмерные разрешения

Каждое современное приложение при установке и во время использования просит разрешения на доступ к различным функциям мобильного устройства: контактам, камере, микрофону, геолокации, галерее фотографий и так далее. В большинстве случаев эти разрешения действительно необходимы для работы приложения, но иногда пользователи дают гораздо больше прав, чем это нужно для нормальной работы в данный момент. При этом далеко не всегда пользователю очевидно, зачем именно мессенджеру нужен тот или иной доступ и, что еще важнее, — что происходит с данными, к которым этот мессенджер доступ получил (особенно если контроль над приложением захватят злоумышленники). А между тем, лишние доступы могут нести угрозу не только приватности, но и безопасности всего устройства в целом. Чтобы минимизировать эти риски, следует придерживаться нескольких простых правил.

- Во-первых, мы рекомендуем придерживаться принципа минимально необходимых привилегий. Это значит, что доступ к каким-либо функциям и данным следует разрешать, только если пользователь понимает, для чего это нужно, и только на то время, когда это действительно необходимо. Например, простому текстовому мессенджеру едва ли нужен доступ к точной геолокации. Или если вы не собираетесь совершать видеозвонки через конкретный мессенджер, то и доступ к камере ему ни к чему.

- Во-вторых, если ОС позволяет выдать гранулярный доступ вместо полного, стоит воспользоваться этой возможностью. Например, выдавать доступ не ко всей галерее, а только к конкретным фотографиям. Это может быть менее удобным, но зато вы будете уверены в том, что разработчики мессенджера не увидят приватные фото, о которых вы, возможно, давно забыли. И что немаловажно, их не увидят те, кому разработчики могли бы предоставить эти фотографии согласно своей политике использования данных.

- В-третьих, мы советуем периодически проверять выданные разрешения и отзывать ненужные. Современные ОС также умеют отзывать неиспользуемые права доступа и даже выдают соответствующие уведомления. К ним стоит отнестись внимательно.

- В-четвертых, следует применять надежные средства защиты, которые предупредят вас о том, что то или иное приложение использует, к примеру, камеру или микрофон.

Определенную сложность в вопросе разрешений может представлять корректность наименования функций, права к которым мессенджер запрашивает. По сути, когда пользователь видит запрос "приложение запрашивает разрешения для доступа к такой-то функции", то на уровне операционной системы это означает, что приложению для работы необходимо разрешение определенного типа. Варианты использования этого типа разрешений, как правило, многочисленны и не всегда очевидны. Например, в ранних версиях Android приложения могли запрашивать разрешение на доступ к точному местоположению не потому, что разработчики интересовались, где именно пользователь находится, а для поиска умных устройств рядом по Bluetooth. К счастью, в современных версиях ОС и приложений такое явление практически ушло.

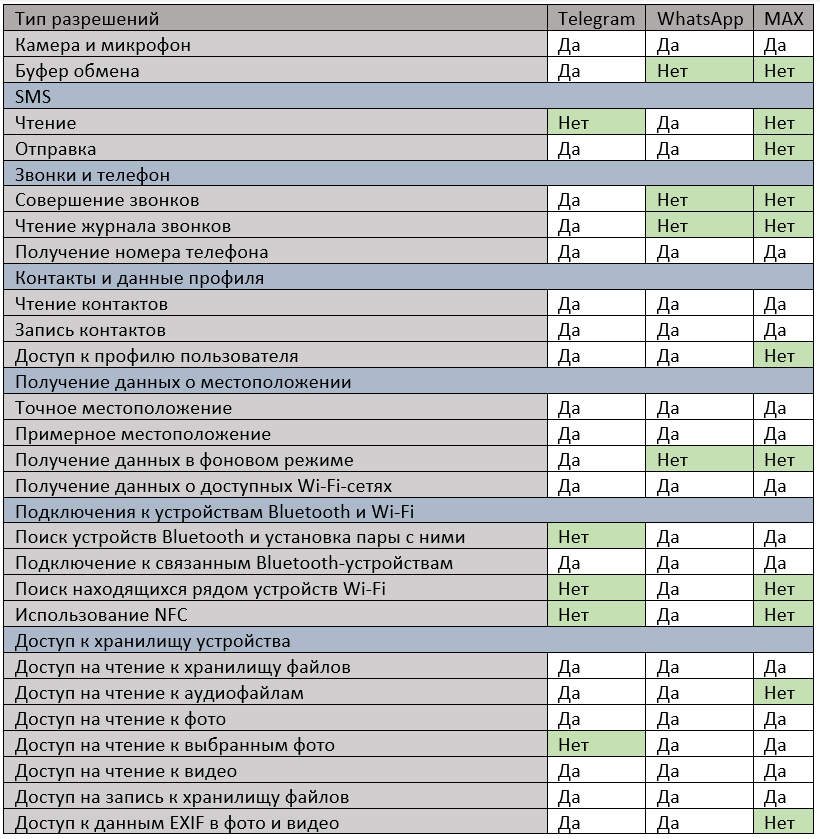

В последнее время (особенно в контексте запуска мессенджера MAX) обсуждение разрешений, требуемых современным мессенджерам, идет особенно горячо. Давайте сравним разрешения, запрашиваемые тремя самыми актуальными для российских пользователей мессенджерами под Android: Telegram, WhatsApp и MAX.

Судя по таблице, запрашиваемые разрешения в целом примерно одинаковы для популярных приложений-мессенджеров и MAX даже несколько "отстает" по своим "аппетитам".

Oversharing

С разрешениями (правда не системными, а настраиваемыми пользователем непосредственно в приложениях) также связана еще одна важная тема: случайное раскрытие личной информации, также известное как oversharing. Современные мессенджеры должны позволять (и многие из них уже позволяют) гибко настраивать, какие данные могут быть видны другим пользователям. И этой возможностью не стоит пренебрегать. В противном случае посторонним может быть достаточно знания одного лишь номера вашего телефона, чтобы узнать имя и группы, в которых вы состоите, увидеть фото и многое другое. Что могут с этой информацией сделать мошенники и прочие люди с недобрыми намерениями, нетрудно догадаться.

Мы, в свою очередь, разработали специальный интерактивный гайд, который поможет с грамотной настройкой разрешений и параметров приватности в зависимости от потребностей пользователя.

Вредоносное ПО

Вредоносное программное обеспечение представляет собой одну из наиболее серьезных угроз безопасности для пользователей мобильных устройств. Злоумышленники распространяют зловреды в надежде получить доступ к личным данным, финансовой информации и другим конфиденциальным данным или чтобы захватить управление устройством. Путей распространения зловредов множество. Это предустановка до продажи устройства, заражение часто посещаемых сайтов, реклама и SMS-рассылки. Но самый популярный последние пару лет канал — рассылки зловредов через мессенджеры.

Так, в РФ наиболее распространенным зловредом для мобильных устройств остается Trojan-Banker.AndroidOS.Mamont. По данным Kaspersky Security Network, за первые восемь месяцев 2025 года с различными его модификациями столкнулось более полумиллиона российских пользователей. Этот зловред, нацеленный на кражу средств с помощью СМС-банкинга и USSD-запросов, практически во всех известных случаях распространяется именно через мессенджеры.

В идеале останавливать вредоносное ПО было бы логично на стороне мессенджера, еще на этапе рассылки сообщений.

Фишинг

К этой категории мы относим не только "классический" фишинг (когда пользователя заманивают на сайт, напоминающий оригинальный, и просят ввести учетные данные), но и множество иных скам-схем, гуляющих по Интернету: предложения бесплатных денег, подарков, инвестиционных сервисов, криптовалют и т. п.

Пользовательские аккаунты в мессенджерах также являются желанной целью для злоумышленников. Например, в популярных схемах с "голосованием" (за лучшее фото, в детском конкурсе и так далее) желающим поучаствовать предлагается авторизоваться через мессенджер, в результате чего злоумышленники получают контроль над учетной записью. Аналогичным образом действуют мошенники и в схеме с фальшивым подарком премиум-подписки. По данным KSN, за первые восемь месяцев 2025 года российские пользователи более полутора миллионов раз столкнулись с фишингом, так или иначе нацеленным на основные популярные в России мессенджеры.

Если для борьбы с вредоносным ПО современные операционные системы (за исключением iOS) предоставляют в целом достаточно возможностей, то фишинг является гораздо более серьезной проблемой, потому что функциональность защитных решений на мобильных ОС сильно ограничена в плане анализа веб-трафика. Однако антифишинговый движок также можно встроить на стороне мессенджера, сделав его еще безопаснее.

Мошеннические звонки

Одной из наиболее распространенных угроз для пользователей мессенджеров стали звонки от мошенников. В лучшем случае с их помощью выманивают персональные данные для использования в дальнейших схемах, в худшем — это приводит к ощутимым финансовым потерям. Темы, предлоги и сценарии звонков могут быть при этом совершенно разными. По данным Kaspersky Who Calls, более половины пользователей в России сталкивались с предположительно мошенническими звонками с неизвестных номеров в первом полугодии 2025 года.

Для борьбы с этой угрозой мессенджер также может проверять репутацию звонящего по базам данных. Некоторые разработчики уже встраивают подобные технологии в свои приложения. Например, мессенджер MAX уже усилил защиту пользователей от мошеннических звонков при помощи технологий Kaspersky Who Calls.

Использование уязвимостей в мессенджерах

Мы уже рассматривали вопрос распространения вредоносного ПО через мессенджеры. Но у этой проблемы есть и еще один аспект: доставка зловредов незаметно для пользователя, через уязвимости в мессенджере. Такие случаи редки, поскольку требуют более серьезной и дорогостоящей подготовки со стороны злоумышленников. Однако и обнаружить такие угрозы гораздо сложнее. Известными примерами таких атак является использование в таргетированных атаках шпионского ПО Pegasus и Graphite.

Борьба с этой угрозой требует усилий в нескольких направлениях. Во-первых, разработчикам мессенджеров необходимо соблюдать принципы безопасной разработки и придерживаться принятых в индустрии лучших практик. Во-вторых, следует внимательно относиться к угрозе атаки на цепочку поставок.

За последние пару лет был зафиксирован целый ряд инцидентов, связанных с компрометацией известных open source пакетов, применяемых в разработке приложений. Чего только стоят нашумевшая история со взломом XZ Utils и совсем свежая, с компрометацией популярных npm-пакетов. Мы рекомендуем разработчикам мессенджеров проверять используемые open source пакеты на наличие в них уязвимостей, а также исследовать, не скомпрометированы ли они. В этом может помочь Kaspersky Open Source Software Threats Data Feed, поток Threat Intelligence, который как раз предоставляет соответствующую информацию.

***

Итак, основными угрозами для пользователей мессенджеров являются: неаккуратная настройка доступов и параметров приватности, вредоносное ПО и уязвимости, фишинг и мошеннические звонки. Для борьбы с ними мы рекомендуем разработчикам мессенджеров следующее.

- Интегрировать в свои решения и серверные платформы защитные технологии, позволяющие бороться с вредоносными и фишинговыми рассылками, а также нежелательными звонками на уровне самого мессенджера.

- Соблюдать принципы безопасной разработки и придерживаться принятых в индустрии лучших практик для снижения рисков эксплуатации уязвимостей в продуктах.

Можно отметить, что отечественные разработчики мессенджеров уже стараются следовать лучшим практикам по обеспечению безопасности. Например, в горячо обсуждаемый сегодня мессенджер MAX интегрирована встроенная защита от мошеннических звонков, а запрашиваемый приложением список разрешений на доступы скромнее, чем у WhatsApp и Telegram. Таким образом аргументы о небезопасности MAX, базирующиеся на основании анализа списка разрешений, выглядят непрофессионально (к тому же пользователи могут сами настроить комфортный для них список разрешений). Мы намереваемся следить за развитием этой темы и, в частности, проводим сейчас подробный анализ защищенности MAX, результатами которого планируем поделиться.

Источник: Лаборатория Касперского

10.09.2025