|

Купить решения «Лаборатории Касперского»

в интернет-магазине Kaspersky-Security.ru |

Стилер в 3D-моделях для Blender | Блог Касперского

Исследователи обнаружили кампанию, в которой бесплатные 3D-модели для Blender со встроенным Python-скриптом распространяют инфостилер StealC V2.

Недавно на новостных сайтах появилась информация о том, что некие злоумышленники распространяют инфостилер через бесплатные файлы 3D-моделей для ПО Blender. Это само по себе достаточно неприятное явление, но оно подсвечивает еще более серьезную проблему — угрозы для бизнеса, создаваемые бесплатным ПО. Причем не уязвимостями в нем, а непосредственно его штатными функциями.

Почему Blender и онлайн-маркетплейсы 3D-моделей могут быть источниками риска

Blender — это программное обеспечение для создания 3D-графики и анимации, которое используется множеством специалистов по визуализации в различных областях. Программа бесплатная, имеет открытый исходный код и предоставляет широкую функциональность. Среди прочих возможностей Blender есть и поддержка выполнения Python-скриптов, которые используются для автоматизации задач и расширения функциональности ПО.

Программный пакет позволяет импортировать в проект любые внешние файлы, которые пользователи могут найти на специализированных маркетплейсах вроде CGTrader или Sketchfab. На этих площадках художники и студии выкладывают свои 3D-модели — как платные, так и бесплатные. И в любом из файлов с моделью теоретически могут быть Python-скрипты.

В итоге мы имеем маркетплейсы, на которые файлы могут быть загружены любым пользователем и которые далеко не факт, что проверяют содержимое этих файлов. И имеем программный пакет с функцией Auto Run Python Scripts, которая позволяет файлам автоматически выполнять встроенные в них Python-скрипты сразу после открытия. То есть, по сути, запускать на компьютере посторонний код без дополнительных действий пользователя.

Как через файлы Blender распространялся инфостилер StealC V2

Злоумышленники разместили на популярной площадке CGTrader бесплатные 3D-модели в формате .blend, содержащие вредоносный Python-скрипт. В случае если у пользователя функция Auto Run Python Scripts была включена, после скачивания и открытия файла в Blender выполнялся вредоносный Python-скрипт, который устанавливал соединение с удаленным сервером и скачивал на устройство загрузчик вредоносного ПО с домена Cloudflare Workers.

Загрузчик запускал PowerShell-скрипт, который, в свою очередь, скачивал с серверов злоумышленников дополнительную вредоносную нагрузку. В итоге компьютер жертвы оказывался зараженным инфостилером StealC, который позволял злоумышленникам:

- извлекать данные из более чем 23 браузеров;

- собирать информацию из более чем 100 браузерных расширений и 15 приложений криптовалютных кошельков;

- получать данные из Telegram, Discord, Tox, Pidgin, ProtonVPN, OpenVPN и почтовых клиентов, например Thunderbird;

- использовать обновленный механизм обхода UserAccountControl (UAC).

Чем опасны рабочие инструменты, не контролируемые ИБ

Проблема не в Blender как таковом — злоумышленники неизбежно попробуют эксплуатировать возможности автоматизации в любом популярном программном продукте. Сами пользователи ПО в большинстве случаев вообще не задумываются о рисках, связанных с активацией распространенной функции автоматизации. Они вообще не особенно глубоко погружаются в то, как именно работает эта функция и как ее могут эксплуатировать.

Проблема состоит в том, что ИБ-специалисты далеко не всегда знакомы с возможностями, которые предоставляют специализированные инструменты, используемые разными отделами компании. Они просто не учитывают этот вектор в своей модели угроз.

Как не стать жертвой?

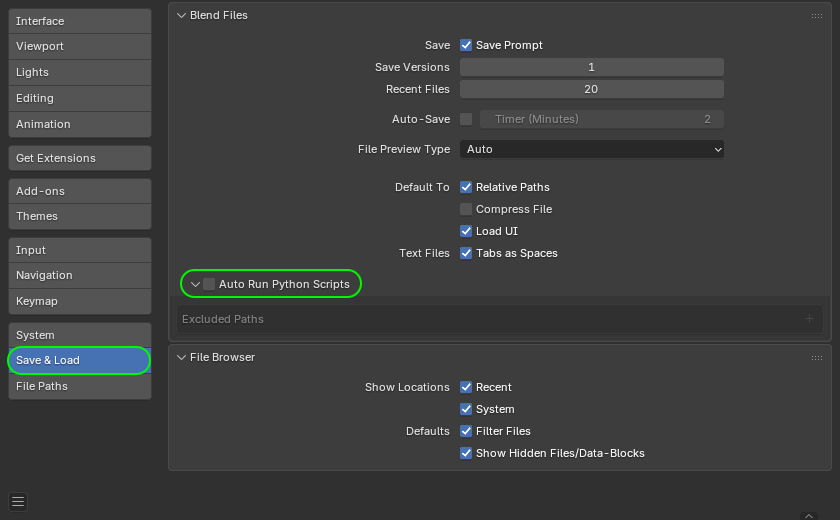

Если у вас в компании используется ПО Blender, то в первую очередь следует отключить в нем автоматическое выполнение Python-скриптов (Auto Run Python Scripts). Вот как это можно сделать, согласно официальной документации.

Как отключить в Blender функцию автозапуска Python-скриптов. Источник

Кроме того, чтобы не обнаружить внезапное распространение угрозы через рабочие инструменты, мы рекомендуем ИБ-отделам компаний:

- запрещать использование не утвержденных командой ИБ инструментов и расширений;

- тщательно изучать разрешаемое ПО и оценивать риски перед внедрением любых новых сервисов и платформ;

- регулярно обучать сотрудников распознавать риски, связанные с установкой неизвестного ПО и использованием опасных функций. Автоматизировать обучение сотрудников поможет Kaspersky Automated Security Awareness Platform;

- настаивать на использовании безопасных настроек рабочих инструментов;

- защищать все корпоративные устройства современными решениями.

Источник: Лаборатория Касперского

10.12.2025