|

Купить решения «Лаборатории Касперского»

в интернет-магазине Kaspersky-Security.ru |

Стилер Stealka ворует аккаунты и криптовалюту, маскируясь под пиратское ПО | Блог Касперского

Злоумышленники распространяют инфостилер Stealka под видом читов, модов и пиратского программного обеспечения. Он крадет конфиденциальные данные, криптовалюту и данные от аккаунтов

В ноябре 2025 года эксперты «Лаборатории Касперского» обнаружили новый стилер Stealka, который ворует данные у пользователей Windows. Злоумышленники используют его для кражи учетных записей и криптовалюты, а также для установки майнера на устройстве жертвы. Чаще всего инфостилер маскируется под кряки, читы и моды для игр.

Рассказываем, как злоумышленники распространяют стилер и как от него защититься.

Как распространяется Stealka

Стилер — это вредонос, который крадет конфиденциальную информацию с устройства жертвы и отправляет ее на сервер злоумышленников. В основном Stealka распространяют на популярных ресурсах — вроде GitHub, SourceForge, Softpedia, sites.google.com и других — под видом кряков известных программ, читов и модов для игр. Чтобы вредонос начал работать, пользователь должен самостоятельно запустить файл.

Вот, например, опубликованный на SourceForge вредоносный мод для Roblox.

SourceForge — легитимный сайт, на котором злоумышленники выложили мод со Stealka внутри

А вот — кряк программы Microsoft Visio на GitHub.

Пиратская версия программы Microsoft Visio со стилером, размещенная на GitHub

Иногда, впрочем, в ход идут и целые поддельные сайты, которые выглядят вполне профессионально, — не исключено, что их создают с помощью ИИ. Без помощи антивируса пользователь вряд ли сообразит, что тут что-то не так.

Поддельный сайт якобы со скриптами для Roblox

Правда, иногда кряки и ПО, которые рекламируют на поддельных сайтах, выглядят немного странно. Здесь, например, злоумышленники предлагают пользователю скачать Half Life 3, но из описания мы узнаем, что это вовсе не игра, а некое «профессиональное программное обеспечение» для Windows.

«Профессиональное программное обеспечение для Windows» — Half Life 3 — на сайте злоумышленников. Да, много профессионалов отдало лучшие годы этому софту…

Все дело в том, что название и страницы, и скачиваемого файла — всего лишь приманка: злоумышленники просто подставляют популярные запросы, чтобы пользователь скачал вредонос. Содержимое файла при этом не имеет ничего общего с заявленным контентом: каждый раз в нем оказывается, собственно, сам инфостилер.

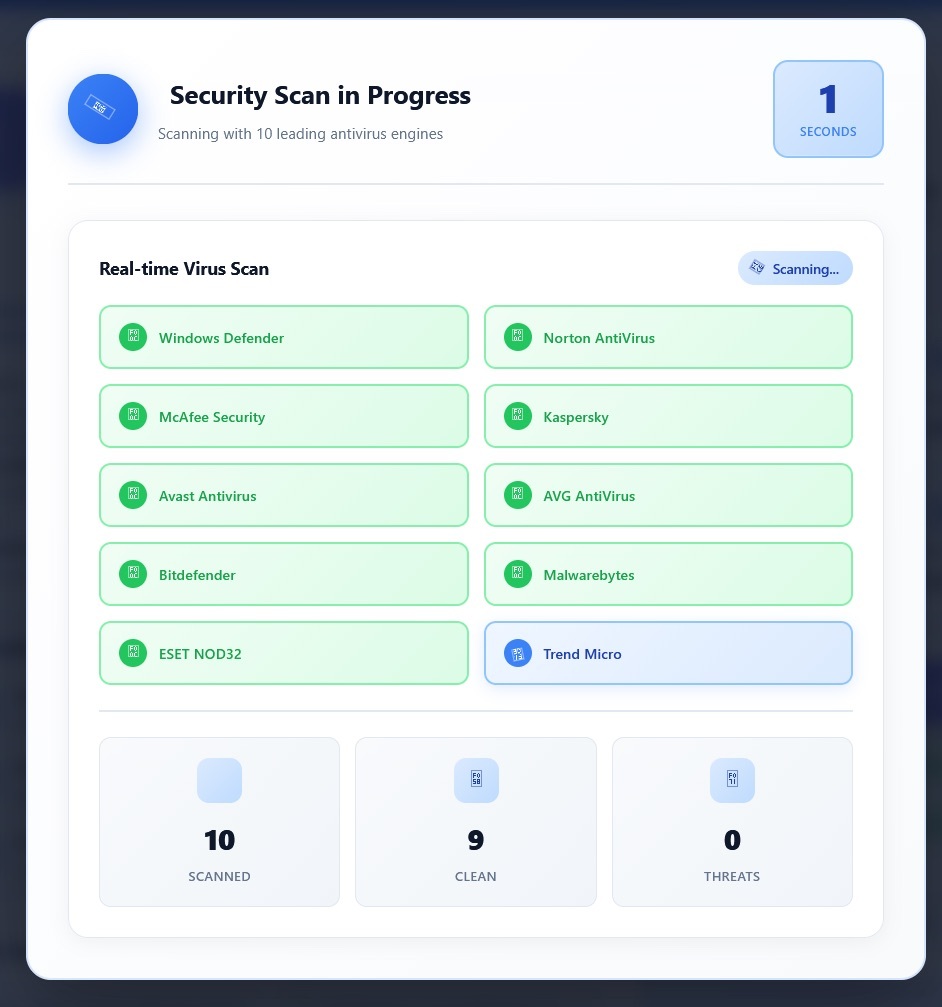

На этом же сайте мы обнаружили некую «проверку файла на вирус». Когда пользователь решает скачать, скажем, пиратскую версию игры, на сайте появляется плашка о том, что файл якобы сканируется различными антивирусами. Разумеется, на самом деле никакой проверки не происходит: злоумышленники всего лишь пытаются создать впечатление, будто сайту можно доверять.

Пиратский файл якобы сканируется аж десятком разных антивирусов

Чем опасен стилер Stealka

У Stealka достаточно большой арсенал возможностей, но «лакомый кусок» для него — данные из браузеров на движках Chromium и Gecko. В зоне риска больше сотни разных браузеров, в том числе такие популярные, как Chrome, Firefox, Opera, «Яндекс Браузер», Edge, Brave и многие-многие другие.

В браузерах хранится большое количество конфиденциальной информации, с помощью которой злоумышленники крадут аккаунты и совершают дальнейшие атаки. Прежде всего, это данные из автозаполнения — логины и пароли, адреса, реквизиты карт, и мы уже не раз предупреждали о том, что сохранять пароли в браузерах небезопасно — злоумышленники извлекают их за несколько секунд. Не менее интересны для хакеров куки-файлы и токены сессий, которые позволяют обойти двухфакторную аутентификацию и угнать аккаунты без ввода пароля.

Примечательно, что взломом аккаунтов история не заканчивается: злоумышленники используют их для дальнейшего распространения вредоноса. Так, например, мы обнаружили стилер в моде для GTA5, который опубликовали на специализированном ресурсе с уже скомпрометированного аккаунта.

Помимо данных из браузеров, Stealka крадет настройки и базы из 115 браузерных расширений для криптокошельков, менеджеров паролей и 2FA-сервисов. Приведем самые популярные расширения, оказавшиеся в зоне риска:

- Криптокошельки: Binance, Coinbase, Crypto.com, SafePal, Trust Wallet, MetaMask, Ton, Phantom, Exodus.

- Двухфакторная аутентификация: Authy, Google Authenticator, Bitwarden.

- Хранение паролей: 1Password, Bitwarden, LastPass, KeePassXC, NordPass.

Наконец, стилер выкачивает локальные настройки, информацию об аккаунтах и служебные файлы из самых разных приложений.

- Криптокошельки. В конфигурациях кошельков могут храниться зашифрованные приватные ключи, данные о сид-фразах, пути к файлам кошельков и параметры шифрования. Этого вполне достаточно, чтобы хотя бы попытаться украсть криптовалюту. В зоне риска — 80 приложений криптокошельков, включая Binance, Bitcoin, BitcoinABC, Dogecoin, Ethereum, Exodus, Mincoin, MyCrypto, MyMonero, Monero, Nexus, Novacoin, Solar и многие другие.

- Мессенджеры. В служебных файлах мессенджеров хранятся данные об аккаунтах, идентификаторы устройств, токены авторизации и параметры шифрования переписки. В теории злоумышленник может получить доступ к вашему аккаунту и прочитать ваши переписки. В зоне риска — Discord, Telegram, Unigram, Pidgin, Tox и другие.

- Менеджеры паролей. Даже если сами пароли зашифрованы, конфигурации менеджеров часто содержат информацию, которая сильно упрощает взлом хранилища: параметры шифрования, токены синхронизации, информацию о версии и структуре хранилища. В зоне риска — 1Password, Authy, Bitwarden, KeePass, LastPass, NordPass.

- Почтовые клиенты. Здесь хранятся данные об учетных записях, параметры подключения к почтовым серверам, токены авторизации и локальные копии писем. Получив доступ к вашей почте, злоумышленник, скорее всего, попытается сбросить пароли на других сервисах. В зоне риска — Gmail Notifier Pro, Claws, Mailbird, Outlook, Postbox, The Bat!, Thunderbird, TrulyMail.

- Приложения для заметок. В заметках пользователи порой хранят вовсе не списки покупок или стихи, пришедшие на ум ночью, а данные, которым там совсем не место, — например, сид-фразы или пароли. В зоне риска — NoteFly, Notezilla, Simple Sticky Notes, Microsoft Sticky Notes.

- Игровые сервисы и клиенты. В локальных файлах игровых платформ и лаунчеров хранятся данные аккаунтов и привязанных сервисов, а также токены авторизации. В зоне риска — Steam, Roblox, Intent Launcher, Lunar Client, TLauncher, Feather Client, Meteor Client, Impact Client, Badlion Client, WinAuth for battle.net.

- VPN-клиенты. Получив доступ к файлам конфигурации, злоумышленники могут использовать VPN-аккаунт жертвы для сокрытия своих преступлений. В зоне риска — AzireVPN, OpenVPN, ProtonVPN, Surfshark, WindscribeVPN.

Достаточно впечатляющий список — и это мы еще не все названия перечислили! Вдобавок к локальным файлам, стилер собирает и общую информацию о системе: список установленных программ, версию и язык операционной системы, имя пользователя, сведения о комплектующих компьютера и служебные параметры. Кроме того, вредонос умеет делать скриншоты.

Как защититься от Stealka и других инфостилеров

- Защитите свое устройство надежным антивирусом. Даже если вы скачиваете файлы с легитимных сайтов, это не гарантирует безопасность: злоумышленники постоянно используют проверенные площадки для распространения стилеров. Kaspersky Premium вовремя обнаружит вредонос на вашем компьютере и предупредит вас об угрозе.

- Не храните конфиденциальную информацию в браузерах. Это удобно — мы не спорим! Но, к сожалению, браузеры не самая защищенная среда для данных. Логины-пароли, данные банковских карт, секретные заметки и другие конфиденциальные данные лучше хранить в надежно зашифрованном виде в Kaspersky Password Manager, не подверженном уязвимостям, эксплуатируемым Stealka.

- С осторожностью относитесь к читам, модам и особенно — к пиратским программам: бесплатный сыр бывает только в мышеловке. Лучше раскошелиться на официальное ПО, чем сэкономить на кряке и остаться совсем без денег.

- Включите двухфакторную аутентификацию или резервные коды везде, где это возможно. Двухфакторная аутентификация (2FA) серьезно усложняет жизнь злоумышленникам, а резервные коды позволяют восстановить доступ к важным аккаунтам, если их все-таки угнали. Главное — не храните резервные коды в текстовых документах, заметках или браузере: используйте для них и токенов 2FA надежный менеджер паролей.

Какие еще бывают стилеры и на что они способны, читайте в наших материалах:

- Стилер под видом приглашения на свадьбу

- Инфостилер AMOS распространяется через функцию ChatGPT «Поделиться чатом»

- Banshee: стилер, который охотится за пользователями macOS

- Стилер Arcane вместо читов для Minecraft

- Как троян Efimer ворует криптовалюту через взломанные сайты

Источник: Лаборатория Касперского

18.12.2025